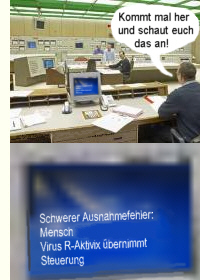

Der Computer-Virus Stuxnet stellt aktuell eine Gefahr für Atomkraftwerke dar. Der Stuxnet-Wurm - im Zusammenhang mit der LNK-Sicherheits-Lücke bei Windows bekannt geworden - hat mittlerweile weltweit 14 Industrieanlagen in den USA, Südkorea, Großbritannien und dem Iran befallen. Betroffen ist die zur Anlagensteuerung eingesetzte SCADA-Software WinCC von Siemens. Das Schad-Programm Stuxnet ist speziell auf diese Sicheheitslücke ausgerichtet und kann Systeme mit WinCC manipulieren. Laut dem Anti-Viren-Entwickler Symantec ist der Wurm sogar in der Lage, auf die Pumpen- oder Ventilsteuerung vor Ort einzuwirken. WinCC wird auch in deutschen Atomkraftwerken benutzt.

Der Computer-Virus Stuxnet stellt aktuell eine Gefahr für Atomkraftwerke dar. Der Stuxnet-Wurm - im Zusammenhang mit der LNK-Sicherheits-Lücke bei Windows bekannt geworden - hat mittlerweile weltweit 14 Industrieanlagen in den USA, Südkorea, Großbritannien und dem Iran befallen. Betroffen ist die zur Anlagensteuerung eingesetzte SCADA-Software WinCC von Siemens. Das Schad-Programm Stuxnet ist speziell auf diese Sicheheitslücke ausgerichtet und kann Systeme mit WinCC manipulieren. Laut dem Anti-Viren-Entwickler Symantec ist der Wurm sogar in der Lage, auf die Pumpen- oder Ventilsteuerung vor Ort einzuwirken. WinCC wird auch in deutschen Atomkraftwerken benutzt.

Schad-Programme werden nicht selten zur Industrie-Spionage eingesetzt. So wurde kürzlich bekannt, daß ein sogenannter Trojaner in einer Video-Aufnahme versteckt war, die per eMail-Anhang eine mittelständische deutsche Firma erreichte. Dort kursierte die Aufnahme in allen Abteilungen, so daß sämtliche geheimen Konstruktionspläne des Maschinenbau-Unternehmens nach China gelangten. Eine chinesische Firma verwendete die Pläne und fand es nicht einmal nötig, die Firmenstempel auf den Plänen zu löschen. Schad-Software gelangt meist über eMail-Anhänge auf die infizierten Rechner, kann aber beispielsweise auch per USB-Stick weiterverbreitet werden.

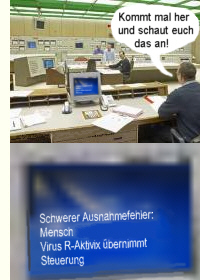

Der Wurm Stuxnet hat allerdings nicht die Aufgabe, Dateien zu kopieren und an vorgegebene Adressen zu versenden, er kann vielmehr die Steuerung von Industrieanlagen manipulieren. Der Wurm ist zudem so tückisch programmiert, daß er die von ihm verursachten Veränderungen an der Steuerungs-Software verschleiert. Stuxnet agiert nicht per Selbststart, sondern verschafft seinen ProgrammiererInnen einen Fernzugriff auf das infizierte WinCC-System, womit dann die speicherprogrammierbare Steuerung (SPS) manipuliert werden kann. Unbekannt ist bislang, welche einzelnen Funktionen auf diese Weise ferngesteuert werden können. Bekannt ist ein vergleichbarer Fall, bei dem mit Hilfe eines eingeschleusten Trojaners die Ventilsteuerung einer Pipeline manipuliert und der Druck bis zum Bersten erhöht wurde.

Siemens machte es den AngreiferInnen offenbar besonders einfach, da die SCADA-Software WinCC nur mit einem Standard-Paßwort geschützt ist, das nicht verändert werden kann. Dieses Paßwort zirkulierte bereits in Online-Foren. Da Siemens beim Bau der meisten deutschen Atomkraftwerke beteiligt war, steht zu befürchten, daß in all diesen Fällen Software verwendet wird, die eine Gefahr der Manipulation von außen birgt. Siemens ist zudem nicht eben für hohe Qualitätsstandards bei der Programmierung bekannt. So geriet die von Siemens und Areva entwickelte neue Atomkraftwerks-Linie EPR im vergangenen November in die Kritik, weil entdeckt wurde, daß die elektronischen Systeme für Steuerung und Sicherheit ungenügend voneinander getrennt sind. (Siehe unseren Artikel vom 3.11.2009)

Laut den Anti-Viren-Entwicklern Symantec und Kaspersky handelt es sich bei dem Stuxnet-Wurm um eine professionell und vermutlich sehr teuer entwickelte Software. Bei den Analysen des Stuxnet-Wurms wurden weitere, bis dato unbekannte Sicherheitslücken in Windows (zählt noch jemand mit?) entdeckt, die der Wurm zu Weiterverbreitung über das Netz und zur Erhöhung der Rechte auf infizierten Systemen ausnutze. Für eine der Lücken hat Microsoft dem Vernehmen nach kürzlich ein Sicherheits-Patch entwickelt, das allerdings erst dann eine Sicherheitslücke schließt, wenn es von betroffenen WinCC-NutzerInnen aufgespielt wird.

REGENBOGEN NACHRICHTEN

Siehe auch unsere Artikel:

Gorleben-CASTOR vermutlich ab 5. November

Auftakt-Demo terminiert (16.09.10)

Akten über Explosion im Jahr 1969

Erdgas unter Gorleben (13.09.10)

Merkels Atom-Gipfel

Schwarz-gelbe Bestandsgarantie bis 2013 (6.09.10)

Weiterer Erfolg des Gorleben-Widerstands:

Verwaltungsgericht Lüneburg stoppt Datensammlung (4.09.10)

CASTOR-GegnerInnen siegen

vor Bundesverfassungsgericht (26.08.10)

CASTOR im November

Erste Vorbereitungen (20.07.10)

Unsinniger CASTOR-Transport

von Hamburg nach Südfrankreich (15.06.10)

CASTOR nach Gorleben genehmigt

Widerstand angekündigt (3.05.10)

Der Endlager-Schwindel

Greenpeace veröffentlicht Akten zu Gorleben (13.04.10)

Protest gegen Atommüll-Transport nach Rußland

Greenpeace-Aktion in der Nordsee (10.04.10)

In Asse II wird probegebohrt

Weitere Zeitverzögerung vor der Rückholung (27.03.10)

Atomenergie ist sicher?

Autobahnpolizei stoppt Horror-Transport (11.03.10)

Atommüll-Transporte

Glaskokillen nicht stabil (5.02.10)

Einsturzgefahr im "Versuchs-Endlager" Asse II

Atommüll wird rückgeholt (15.01.10)

Endlager-Standort Gorleben

Bei der Auswahl spielte Geologie kaum eine Rolle (10.01.10)

Streit um die neue Atomkraftwerks-Linie EPR in Frankreich

Sicherheitsbehörden kritisieren elektronisches Steuerungs-System

(3.11.09)

Atom-Ausstieg selber machen!

Der deutsche "Atom-Ausstieg"

Info-Serie Atomenergie - Folge 2

Das ungelöste Problem der Endlagerung

Info-Serie Atomenergie - Folge 12

Info-Serie Energiewende

Folge 1

Der Computer-Virus Stuxnet stellt aktuell eine Gefahr für Atomkraftwerke dar. Der Stuxnet-Wurm - im Zusammenhang mit der LNK-Sicherheits-Lücke bei Windows bekannt geworden - hat mittlerweile weltweit 14 Industrieanlagen in den USA, Südkorea, Großbritannien und dem Iran befallen. Betroffen ist die zur Anlagensteuerung eingesetzte SCADA-Software WinCC von Siemens. Das Schad-Programm Stuxnet ist speziell auf diese Sicheheitslücke ausgerichtet und kann Systeme mit WinCC manipulieren. Laut dem Anti-Viren-Entwickler Symantec ist der Wurm sogar in der Lage, auf die Pumpen- oder Ventilsteuerung vor Ort einzuwirken. WinCC wird auch in deutschen Atomkraftwerken benutzt.

Der Computer-Virus Stuxnet stellt aktuell eine Gefahr für Atomkraftwerke dar. Der Stuxnet-Wurm - im Zusammenhang mit der LNK-Sicherheits-Lücke bei Windows bekannt geworden - hat mittlerweile weltweit 14 Industrieanlagen in den USA, Südkorea, Großbritannien und dem Iran befallen. Betroffen ist die zur Anlagensteuerung eingesetzte SCADA-Software WinCC von Siemens. Das Schad-Programm Stuxnet ist speziell auf diese Sicheheitslücke ausgerichtet und kann Systeme mit WinCC manipulieren. Laut dem Anti-Viren-Entwickler Symantec ist der Wurm sogar in der Lage, auf die Pumpen- oder Ventilsteuerung vor Ort einzuwirken. WinCC wird auch in deutschen Atomkraftwerken benutzt.